La terza economia più grande del mondo ha cattive intenzioni – e sta solo diventando più grande

La sfida

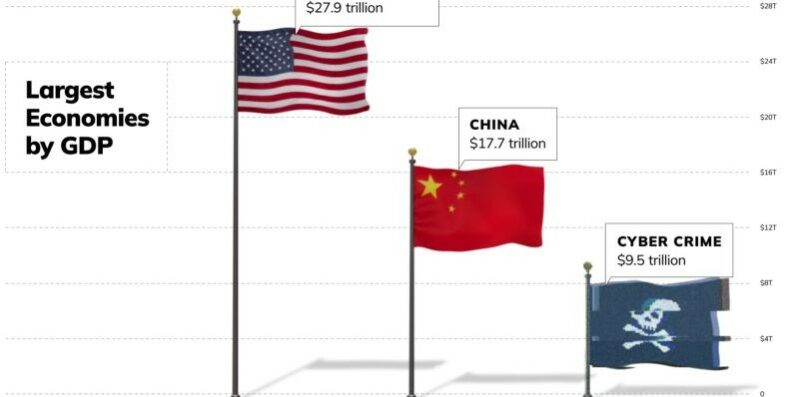

Spostati, Giappone e Germania. L’economia globale del crimine informatico – un colosso da 9,5 trilioni di dollari – rappresenta la terza economia più grande del mondo per PIL, secondo Cybersecurity Ventures, dietro solo a Stati Uniti e Cina. Popolato da cattivi attori, il World Economic Forum lo descrive come “il ventre oscuro dell’era digitale”.

Sebbene questi criminali informatici siano sparsi in tutto il mondo, formano un franchising ben oliato in aggregato, con riscatti pagati dalle vittime e distribuiti nel reclutamento, ricerca e sviluppo, negoziazioni ransomware, riciclaggio di bitcoin e sviluppo di malware e crittografia che consentono il prossimo attacco. Le aziende sono bloccate nel mezzo di questo circolo poco virtuoso e la migrazione su larga scala dei carichi di lavoro verso il cloud ha aumentato la superficie di attacco, aggravando il rischio.

Il Cloud Security Report 2023 di Check Point, un sondaggio condotto su 1.052 professionisti della sicurezza informatica, ha rilevato che il 39% degli intervistati ha eseguito più della metà dei propri carichi di lavoro nel cloud; Tra un anno, si prevede che questa cifra raggiungerà il 58%. Gli ambienti multi-cloud stanno diventando sempre più comuni, con il 72% degli intervistati che utilizza almeno tre soluzioni separate per configurare le proprie policy cloud, mentre il 26% degli intervistati ha utilizzato 20 o più soluzioni di sicurezza.

Affidarsi agli strumenti di sicurezza nativi forniti dai fornitori di servizi cloud (CSP) non è sufficiente, poiché queste soluzioni di base non sono personalizzate per proteggere automaticamente il carico di lavoro critico di un’azienda in tutta l’azienda e i sistemi patchwork e pronti all’uso non scoraggiano gli hacker.

Quando i carichi di lavoro sono distribuiti su più cloud e i team di “shadow IT” distribuiscono nuovi progetti senza che il team di sicurezza ne sia consapevole, la difficoltà di salvaguardare i carichi di lavoro aumenta notevolmente.

“Nel momento in cui si hanno implementazioni cloud sconosciute che creano variabili che dovrebbero essere protette dal programma di sicurezza ma non lo sono, si introducono dei rischi”, afferma Pete Nicoletti, Global Chief Information Security Officer, Americas, di Check Point Software. “Quando non si è consapevoli di un problema che dovrebbe essere nel registro dei rischi, con un adeguato controllo compensativo, si diventa più vulnerabili”.

L’impatto

Il “profitto” di 9,5 trilioni di dollari realizzato dai criminali informatici deve provenire da qualche parte. Quasi un quarto (24%) delle organizzazioni intervistate per il Cloud Security Report 2023 ha dichiarato di aver subito un incidente di sicurezza relativo al cloud pubblico negli ultimi 12 mesi. Nemmeno i governi sono al sicuro: nel 2023, un gruppo di spionaggio con sede in Cina si è infiltrato in diverse agenzie negli Stati Uniti e nell’Europa occidentale, falsificando token di autenticazione per hackerare gli account di posta elettronica. Il CSP ne è venuto a conoscenza solo quando è stato informato da un cliente: il Consiglio di sicurezza nazionale degli Stati Uniti.

All’inizio di quest’anno, Microsoft ha rivelato che l’organizzazione russa Midnight Blizzard, sponsorizzata dallo stato, ha utilizzato un attacco spray per password per compromettere la posta elettronica e i sistemi aziendali. Microsoft ha recentemente dichiarato che il gruppo ha utilizzato “informazioni inizialmente esfiltrate dai nostri sistemi di posta elettronica aziendali per ottenere, o tentare di ottenere, l’accesso non autorizzato” al codice sorgente e ai sistemi interni.

Violazioni di alto profilo come queste ci ricordano che i malintenzionati stanno migliorando e che gli strumenti CSP nativi non sono sufficienti. “Nel momento in cui scansionano e individuano qualcosa non protetto, come una password predefinita in uso o un’applicazione o un sistema operativo senza patch, lo attaccheranno”, spiega Nicoletti. “Può essere compromesso in pochi secondi”.

I professionisti della sicurezza sono consapevoli di questi rischi, ovviamente, ma la velocità del business spesso porta alla sciatteria. Nella corsa al supporto delle iniziative aziendali, i team di sicurezza sono spesso esclusi dal processo di revisione, portando le business unit a sfruttare il cloud senza dover ricorrere al reparto di sicurezza.

Tali sforzi di shadow IT comportano l’esposizione dei dati. “Non è possibile distribuire carichi di lavoro e dati aziendali sul cloud che non sono immediatamente protetti”, afferma Nicoletti, sottolineando che “esistono strumenti avanzati non solo per identificare, ma anche per proteggere automaticamente i nuovi carichi di lavoro in pochi secondi”.

Il risultato

I programmi e le policy di sicurezza del cloud sono più efficaci quando tutti i sistemi di sicurezza di un’azienda (e-mail, firewall del data center, protezione degli endpoint, firewall virtuali) possono essere visualizzati su un’unica dashboard che offre un’unica fonte di verità.

“Dovrebbe estendere facilmente le stesse regole e policy del firewall che si utilizzano sui firewall della sede centrale e utilizzare lo stesso processo di flusso di lavoro, gli stessi runbook e supportare facilmente l’analisi forense”, afferma Nicoletti. “Questo ottimizza anche la gestione degli incidenti”.

Il personale di sicurezza è più produttivo e commette meno errori quando viene utilizzata un’unica console di sicurezza, e questo approccio può far risparmiare all’azienda denaro in licenze, formazione e certificazioni, migliorando al contempo la soddisfazione sul lavoro e riducendo il turnover. Altri vantaggi degli strumenti avanzati di sicurezza cloud includono la loro capacità di gestire con successo i feed delle minacce e la loro risposta rapida alle minacce malware zero-day, contro le quali vengono implementate automaticamente le contromisure.

Una piattaforma completa, come una piattaforma di protezione delle applicazioni nativa per il cloud (CNAPP), può fornire visibilità dell’intera infrastruttura cloud di un’organizzazione tra più fornitori, proteggendo le applicazioni dallo sviluppo alla produzione, garantendo al contempo la massima tranquillità. Infatti, il 90% degli intervistati dal Cloud Security Report di Check Point ritiene utile un’unica dashboard, una visione semplificata che aiuta a mitigare i rischi e identificare l’efficienza operativa.

“Check Point può essere il backstop per tutti questi diversi ambienti vulnerabili e prodotti che sono là fuori”, afferma Nicoletti. “In passato era necessario un solo fornitore di sicurezza, ma nel caso di CSP vulnerabili e di altri fornitori di sicurezza vulnerabili, è necessario prestare attenzione agli osservatori e implementare una mentalità incentrata sulla prevenzione”.

Tratto dal sito https://sponsored.bloomberg.com