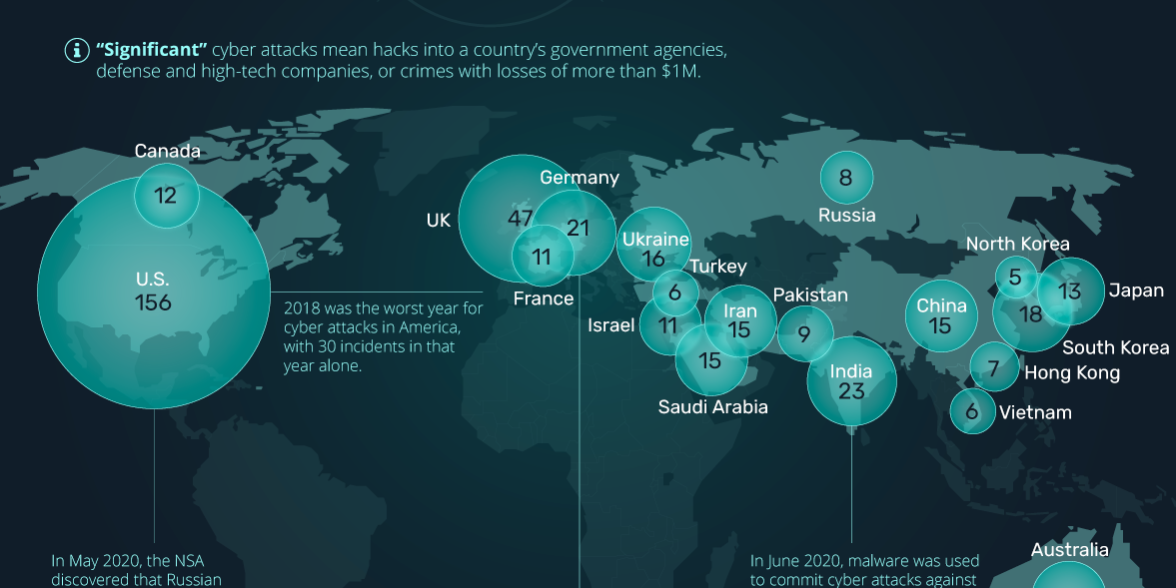

Gli attacchi informatici più significativi dal 2006 al 2020, per paese

Commettere un crimine informatico può avere gravi conseguenze. Negli Stati Uniti, un criminale informatico può ricevere fino a 20 anni di carcere per aver hackerato un’istituzione governativa se compromette la sicurezza nazionale.

Eppure, nonostante le conseguenze, i criminali informatici continuano a causare il caos in tutto il mondo. Ma alcuni paesi sembrano essere presi di mira più di altri.

Utilizzando i dati di Specops Software, questo grafico esamina i paesi che hanno subito gli attacchi informatici più significativi negli ultimi due decenni.

| rango | Paese / Regione | Numero di attacchi informatici significativi (2006-2020) |

|---|---|---|

| 1 |  Stati Uniti Stati Uniti | 156 |

| 2 |  Regno Unito Regno Unito | 47 |

| 3 |  India India | 23 |

| 4 |  Germania Germania | 21 |

| 5 |  Corea del Sud Corea del Sud | 18 |

| 6 |  Australia Australia | 16 |

| 7 |  Ucraina Ucraina | 16 |

| 8 |  Cina Cina | 15 |

| 9 |  Iran Iran | 15 |

| 10 |  Arabia Saudita Arabia Saudita | 15 |

Gli Stati Uniti sono al primo posto, con 156 attacchi informatici registrati. Si tratta di una media di 11 attacchi significativi all’anno, che è più di quanto abbia fatto la Russia in 14 anni.

Quali sono i tipi più comuni?

Mentre ci sono molti tipi diversi di attacchi informatici, Specops evidenzia i quattro più comunemente utilizzati per crimini informatici significativi:

- SQL (Structured Query Language) Injection Attack

SQL è il codice utilizzato per comunicare con un database. In un attacco sql injection, l’hacker scrive codice SQL vendicativo e lo inserisce nel database di una vittima, al fine di accedere a informazioni private. - Un uomo nel mezzo (MitM)

Questa forma di attacco si verifica quando un criminale informatico hackera un canale di comunicazione tra due persone e intercetta i loro scambi online. - Attacco di phishing

Quando un criminale informatico si pone come un istituto legittimo ed invia un’e-mail a una vittima per ottenere dati personali come credenziali di accesso, indirizzo di casa, informazioni sulla carta di credito. - Denial of Service Attack (DoS)

Questo comporta l’inondare il sistema di una vittima con il traffico, al punto in cui la sua rete è inaccessibile. L’hacker non ottiene alcuna informazione preziosa da questo stile di attacco.

Tratto da Visual Capitalist; Pubblicato il 10 maggio 2021 di Carmen Ang